EJERCICIO PRACTICO 1º

Antecedentes

Modbus un protocolo de comunicaciones situado en el nivel 7 del Modelo OSI, basado en la arquitectura maestro/esclavo o cliente/servidor, diseñado en 1979 por Modicon para su gama de controladores lógicos programables (PLCs). Convertido en un protocolo de comunicaciones estándar de facto en la industria, es el que goza de mayor disponibilidad para la conexión de dispositivos electrónicos industriales. Las razones por las cuales el uso de Modbus es superior a otros protocolos de comunicaciones son:

Es público

Su implementación es fácil y requiere poco desarrollo

Maneja bloques de datos sin suponer restricciones

Modbus permite el control de una red de dispositivos, por ejemplo un sistema de medida de temperatura y humedad, y comunicar los resultados a un ordenador. Modbus también se usa para la conexión de un ordenador de supervisión con una unidad remota (RTU) en sistemas de supervisión adquisición de datos (SCADA). Existen versiones del protocolo Modbus para puerto serie y Ethernet (Modbus/TCP).

REALIZACION DEL EJERCICIO

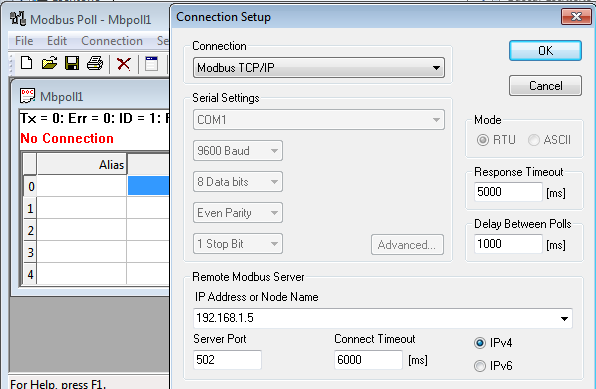

Para realizar el ejercicio he montado dos maquinas virtuales windows con el siguiente software:

Servidor modbuspoll Esclavo modbusSlave

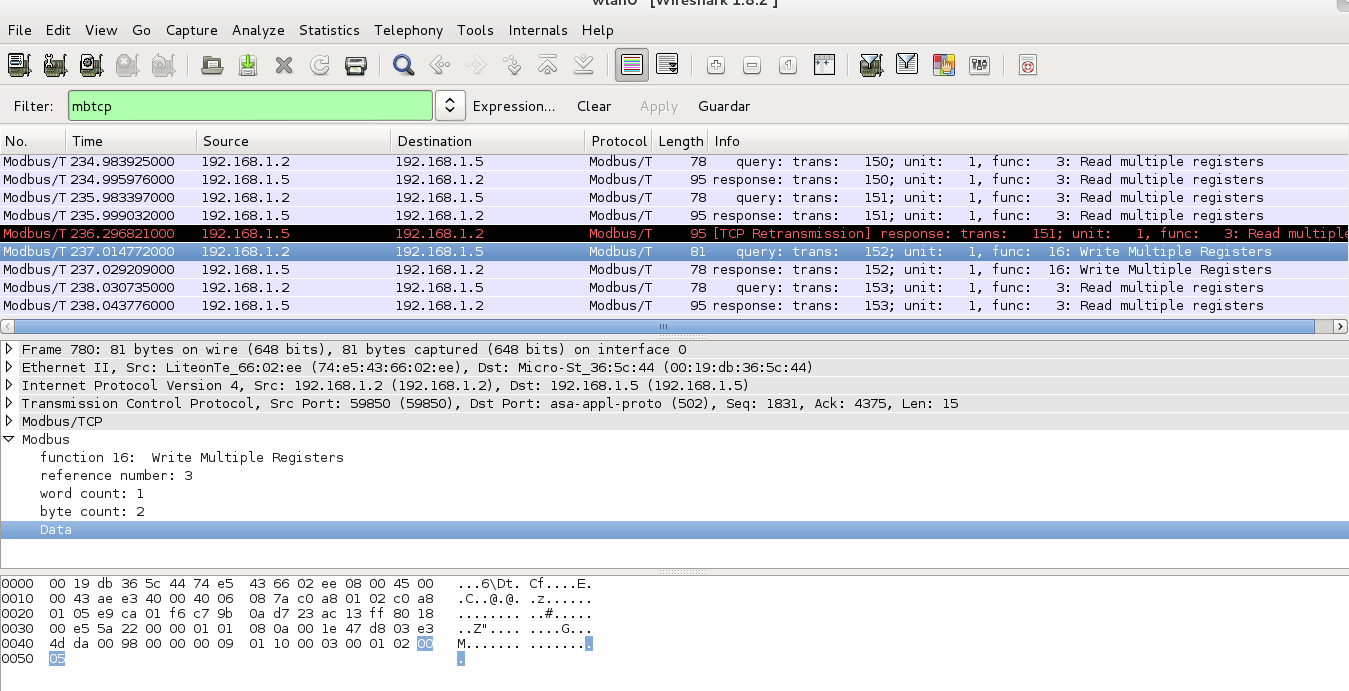

Para realizar la captura de paquetes he realizado un man in the middle desde otra maquina en red (linux) con ettercap, y he puesto a capturar paquetes el sniffer wireshark.

A simple vista se puede apreciar que:

1º es adecuado para cantidades de datos pequeñas o medianas (<= 255 Bytes):

2º que los paquetes viajan sin ningún tipo de encriptado,lo cual puede conceder al protocolo cierto determinismo al no tener que codificar ni decodificar las tramas, pero es una clara desventaja frente a la seguridad de este.

Podemos ver dentro del encapsulado TCP/IP se encuentra el protocolo modbus propiamente; dicho tambien en claro, lo cual nos permite ver el estado de los registros que el Master esta mandando al esclavo.

Con estos datos mínimos sería algo trivial que un atacante que se encontrase en la red pudiese inyectar paquetes especialmente confeccionados en la comunicación y alterar el estado de los registros.

Aparte de las desventajas del protocolo modbus por ejemplo:

Una de las vulnerabilidades de este protocolo, es la posibilidad de hacer fingerprinting a través de su puerto estándar TCP 502. Mediante la función 43 del protocolo puede averiguarse el registro de identificación de PLCs y conseguir información como: tipo de dispositivo, fabricante, versión y otras informaciones útiles para posteriores ataques.

Vease modscan

heredamos las conocidisimas de tcp ip .. por ejemplo:

Podríamos cortar la conexión master slave simplemente adivinando el número de secuencia TCP/IP y bombardear la conexión con paquetes RST.

Vease TCPKILL

No hay comentarios:

Publicar un comentario